Die Einstellungskarte Programme

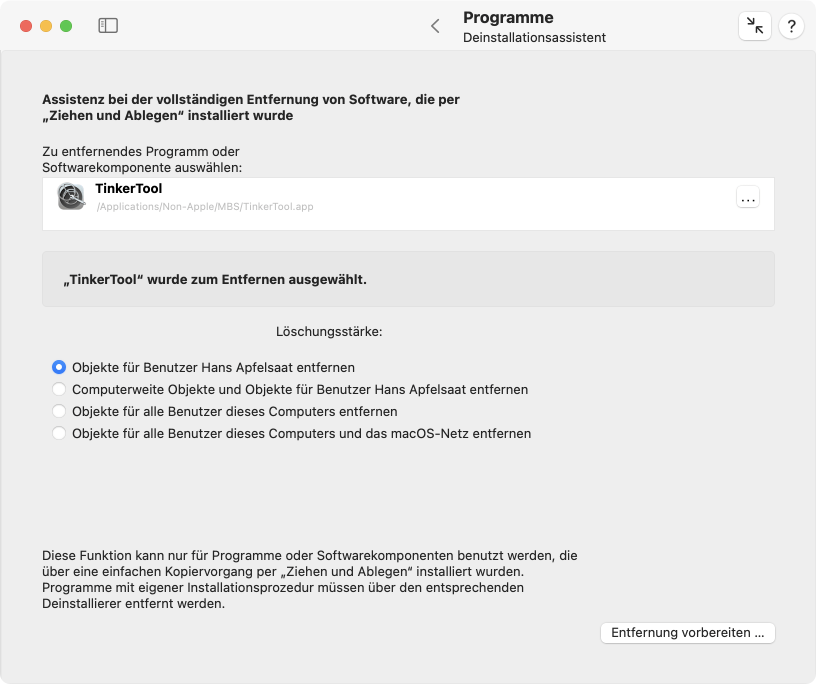

Deinstallationsassistent

Programme, die sich streng an Apples Software-Designrichtlinien für macOS halten und nicht tief in das Betriebssystem integriert werden müssen, werden üblicherweise über einen einfachen „Ziehen-und-Ablegen“-Vorgang installiert. Das heißt, es ist gar keine eigentliche Installation notwendig, sondern Sie ziehen lediglich das Programmsymbol in einen Ihrer Programmordner und können das Programm sofort starten.

macOS legt allerdings automatisch zusätzliche Dateien an, wenn Sie mit einem neuen Programm arbeiten, zum Beispiel Dateien, um Ihre persönlichen Einstellungen pro Benutzer zu speichern, oder Cache-Dateien für heruntergeladene Dateien, wenn Programme auf das Internet zugreifen, um nach automatischen Aktualisierungen zu suchen, usw. Sie können ein solches Ziehen-und-Ablegen-Programm einfach deinstallieren, indem Sie sein Symbol in den Papierkorb ziehen. Dies wird allerdings nicht die gerade erwähnten Hilfsdateien mit entfernen. Hierbei kann jedoch der Deinstallationsassistent von TinkerTool System helfen.

Entfernen von Software-Komponenten und zugehöriger Dateien

Die Aufgabe des Deinstallationsassistenten besteht darin, Ihnen dabei zu helfen, alle zugehörigen Komponenten zu identifizieren, die möglicherweise von der Software-Komponente angelegt wurden, die Sie entfernen möchten. Sie können TinkerTool System diese anderen Dateien und Ordner ebenso entfernen lassen, wodurch der gesamte Computer bereinigt wird. Konkret gibt es vier Löschungsstärken, zwischen denen Sie wählen können:

- Sie können die Suche auf Komponenten begrenzen, die nur für Ihren eigenen Benutzer-Account angelegt wurden.

- Sie können nach Komponenten suchen, die für „computerweite“ Nutzung durch alle Benutzer des lokalen Computers installiert wurden, zusätzlich zu den persönlichen Elementen für Ihren Benutzer-Account.

- Sie können nach Komponenten suchen, die als persönliche Elemente für alle Benutzer-Accounts auf dem lokalen Computer installiert wurden, inklusive der Komponenten, die für computerweite Nutzung angelegt wurden.

- Sie können zusätzlich Elemente einschließen, die für „netzweite“ Verwendung installiert wurden. Dies ist nützlich, wenn Sie einen zentralen Softwareverteilungsserver und die Managementfunktionen von macOS einsetzen, die Daten in den Ordnern Netzwerk > Programme (/Network/Applications) und Netzwerk > Library (/Network/Library) ablegen.

Falls Sie die Löschungsstärken (3) oder (4) verwenden, erlaubt Ihnen TinkerTool System, Dateien und Ordner zu löschen, die anderen Benutzern gehören. Dies ist eine gefährliche Auswahl, die nur von erfahrenen Systemverwaltern benutzt werden sollte. Bitte prüfen Sie jedes Objekt sorgfältig, bevor Sie es tatsächlich löschen.

Es gibt Programme, die vollständig verbergen, wo und wie sie Daten oder Dokumente speichern, die Sie mit solch einem Programm anlegen („shoebox apps“). Andere Programme geben Ihnen möglicherweise die Gelegenheit, selbst Dateinamen für Dokumente zu wählen, verwenden aber ebenso ihre eigene private Ablage, um die Dateien zu speichern. Bitte berücksichtigen Sie, dass die Benutzerdokumente solcher Programme möglicherweise mit entfernt werden, wenn Sie eine Deinstallation durchführen.

Bevor irgendein Objekt entfernt wird, wird jedes betroffene Element von TinkerTool System aufgelistet. Sie können dann für jedes einzelne Objekt entscheiden, ob Sie es tatsächlich entfernen möchten oder nicht. Führen Sie die folgenden Schritte durch:

- Öffnen Sie den Unterpunkt Deinstallationsassistent auf der Einstellungskarte Programme.

- Ziehen Sie das Symbol des Programms, das Sie entfernen möchten, vom Finder in das Feld Zu entfernendes Programm oder Softwarekomponente auswählen. Sie können auch den Knopf […] drücken, um zum Objekt zu navigieren oder auf die weiße Fläche klicken und den UNIX-Pfad des Objektes eingeben.

- Falls ein Programm ausgewählt wurde, müssen Sie zwischen einer der vier oben erwähnten Löschungsstärken auswählen, indem Sie die Knöpfe bei Löschungsstärke betätigen.

- Drücken Sie den Knopf Entfernung vorbereiten ….

Beachten Sie, dass jetzt noch nichts entfernt wird. TinkerTool System analysiert grundsätzlich erst Ihre Auswahl und zeigt die Elemente an, die betroffen sein würden. Das Programm beginnt die Suche nach Objekten, nachdem Sie den Knopf Entfernung vorbereiten … gedrückt haben. Sie können die Suche jederzeit unterbrechen und abbrechen, indem Sie den Stopp-Knopf drücken, der während des Suchvorgangs angezeigt wird. Eine Suche kann mehrere Minuten dauern, falls Ihr Computer oder das Netzwerk viele Benutzer-Accounts beherbergen und Sie eine der Löschungsstärken ausgewählt haben, die alle Benutzer betreffen.

Nachdem die Suche zu Ende ist, werden alle Kandidaten für die mögliche Entfernung in einer Tabelle aufgelistet. Die Tabelle enthält die folgenden Spalten:

- Entfernen: Setzen oder entfernen Sie das Häkchen, um das betreffende Objekt in den Löschvorgang aufzunehmen, bzw. auszuschließen.

- Objekt: Symbol, Name und Pfad des Objekts, das zur Entfernung vorgeschlagen ist.

- Typ: die Rolle, die dieses Objekt in Bezug auf die Softwarekomponente einnimmt, die Sie entfernen möchten.

- Eigentümer: der Kurzname des Benutzers, dem dieses Objekt gehört. Seien Sie vorsichtig, wenn Sie persönliche Elemente anderer Benutzer löschen.

- Größe: die Speichergröße dieses Objekts. Dieser Platz wird freigegeben, nachdem das Objekt gelöscht wurde.

- Letzte Änderung: Datum und Uhrzeit, wann das Objekt zuletzt verändert wurde.

- Zeigen: drücken Sie auf die Knöpfe in der Zeigen-Spalte, um das jeweilige Objekt im Finder aufzudecken.

Die Gesamtzahl ausgewählter Objekte und der Gesamtspeicherplatz werden rechts unterhalb der Tabelle angegeben. Die beiden Knöpfe in der linken Ecke lassen Sie auswählen,

- ob die zur Entfernung ausgewählten Elemente in den Papierkorb geworfen werden sollen, oder

- ob die markierten Elemente sofort gelöscht werden sollen.

TinkerTool System erlaubt es Ihnen nicht, die Sicherheitsfunktionen von macOS zu umgehen. Obwohl Ihnen dieses Feature gestattet, Objekte zu löschen, die anderen Benutzern gehören, kann dies nicht ausgenutzt werden, um die Inhalte privater Dateien auszuspionieren. Aus diesem Grund ist es nicht möglich, Detailinformationen über Dateien abzurufen, die weder Ihnen, noch dem Betriebssystem gehören. Ebenso können Objekte nicht in den Papierkorb geworfen werden, auf die Sie keinen Zugriff haben.

Die ausgewählten Objekte werden entfernt, sobald Sie den Knopf Entfernen drücken. Alle Objekte bleiben unberührt, wenn Sie den Knopf Abbrechen verwenden.

TinkerTool System erstellt automatisch einen detaillierten Bericht über die Komponenten, die Sie entfernen. Er wird während und nach dem Entfernungsvorgang angezeigt. Nach Abschluss des Vorgangs können Sie den Bericht entweder in eine Textdatei sichern oder ihn durch Drücken der entsprechenden Knöpfe im Berichtsdialogfenster ausdrucken.

Die Liste der zur Löschung vorgeschlagenen Objekte wird nach Apples Richtlinien für macOS-Softwaredesign berechnet. Beachten Sie, dass einige wenige Programme sich möglicherweise nicht voll an diese Richtlinien halten. In diesem Fall ist die Liste der Löschungskandidaten unvollständig. Das heißt, es könnte Objekte geben, die von dem im Mittelpunkt stehenden Programm angelegt wurden, die aber in der Liste fehlen. Es könnte auch passieren (dies ist allerdings sehr unwahrscheinlich), dass Objekte in der Liste enthalten sind, die gar nicht vom ausgewählten Programm angelegt worden sind, so dass sie nicht gelöscht werden sollten. Bitte prüfen Sie jedes Objekt sorgfältig, bevor Sie die Entfernungsfunktion nutzen.

Wenn Sie ein Programm entfernen, das in die Liste Ihrer Anmeldeobjekte eingetragen ist, wird es auch von dort entfernt, ohne dass dies in der Liste der Löschungskandidaten erwähnt wird. Aus technischen Gründen ist diese Bereinigung auf den aktuellen Benutzer beschränkt, auch wenn Sie eine Löschungsstärke eingestellt haben, die alle Benutzer umfasst.

TinkerTool System enthält mehrere Sicherheitsfunktionen, die es nicht zulassen, dass wichtige Teile des Systems entfernt werden. Sie können keine Komponenten entfernen, die offizieller Bestandteil von macOS sind. Sie können auch keine Programme entfernen, die gegenwärtig auf dem lokalen Computer laufen.

Sie sollten diese Funktion niemals für Softwarekomponenten nutzen, die nicht über einen Ziehen-und-Ablegen-Vorgang installiert wurden. Programme, die mit einem eigenen Installationsprogramm geliefert wurden oder das Installationsprogramm von macOS verwendet haben, hatten üblicherweise einen technischen Grund dafür. In diesem Fall ist es sehr wahrscheinlich, dass mehr als die üblichen Komponenten auf dem System installiert wurden, so dass diese nicht den Regeln für in sich abgeschlossene Programme folgen. Der Deinstallationsassistent ist für diesen Fall nicht ausgelegt. Sie sollten solche Programme nur nach den Anweisungen ihrer Hersteller entfernen.

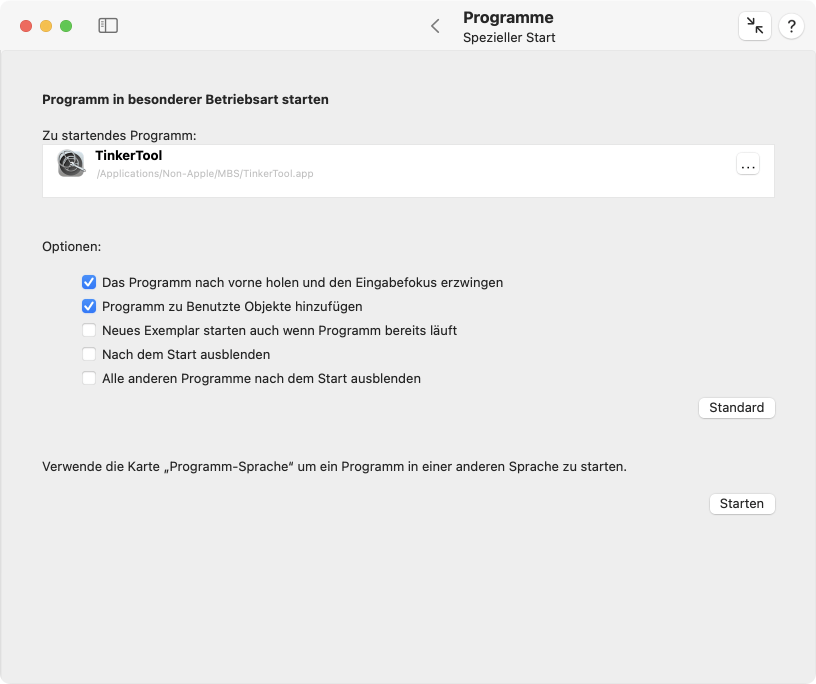

Besonderer Start von Programmen

Sie können TinkerTool System dazu benutzen, Programme mit besonderen Wahlmöglichkeiten zu starten, die nicht dem Standard entsprechen, wie er von Finder, Dock oder Launchpad üblicherweise angenommen wird. Die folgenden Sondereinstellungen sind möglich:

- Das System soll nicht sicherstellen, dass Fenster des Programms in den Vordergrund geholt werden und dessen Hauptfenster den Eingabefokus erhält. Das heißt es wird nicht zum aktiven Programm, das auf Tastatur und Maus hört. Stattdessen bleibt TinkerTool System aktiv.

- macOS soll die Anwendung nicht in der Rubrik Programme des Menüs Benutzte Objekte hinzufügen.

- Auch wenn das Programm bereits läuft, soll ein weiteres Exemplar gestartet werden.

- Das Programm soll sich nach dem Start ausblenden, also so öffnen, dass die Fenster nicht sichtbar sind.

- Alle anderen Programme sollen sich ausblenden. Nur das gestartete Programm soll sichtbar sein.

Die letzten beiden Auswahlmöglichkeiten dürfen gleichzeitig eingeschaltet werden. macOS wird allerdings versuchen, diesen Konflikt aufzulösen, so dass mindestens ein Programm sichtbar bleibt. Das Detailverhalten kann von der Betriebssystemversion abhängen, die Sie nutzen.

- Öffnen Sie den Unterpunkt Spezieller Start auf der Einstellungskarte Programme.

- Ziehen Sie das Symbol der Anwendung, die Sie starten möchten, vom Finder in das Feld Zu startendes Programm. Sie können auch den Knopf […] drücken, um zum Programm zu navigieren oder auf die weiße Fläche klicken und den UNIX-Pfad des Objektes eingeben.

- Stellen Sie die Optionen ein, die Sie nutzen möchten.

- Klicken Sie auf den Knopf Starten.

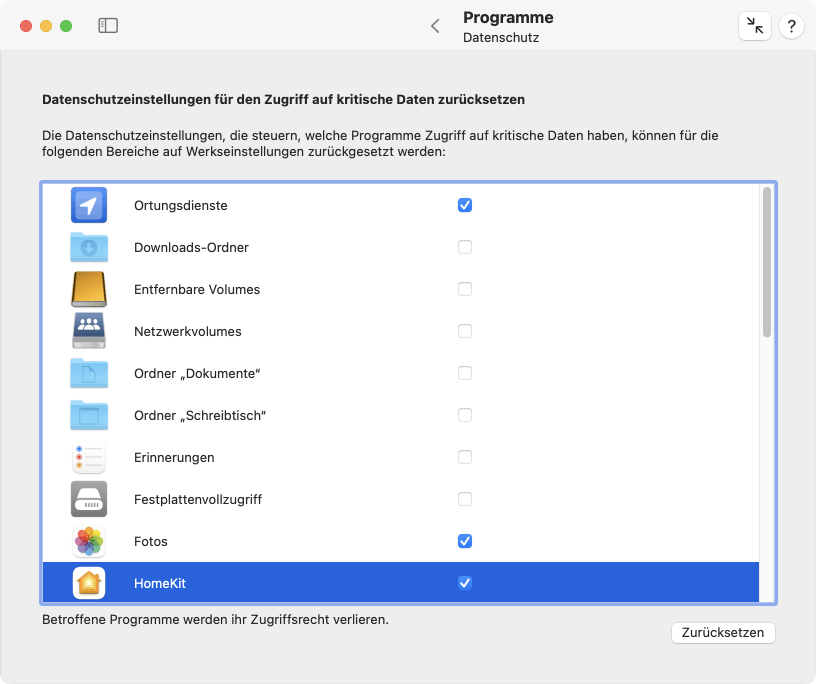

Datenschutz

Zusätzlich zu Benutzerrechten unterstützt macOS weitere Funktionen, um die Privatsphäre von Benutzern zu bewahren und Daten zu schützen. Einer dieser Mechanismen basiert auf Datenschutzeinstellungen, die bezüglich Programmen verhindern, dass auf bestimmte Bereiche persönlicher Daten zugegriffen werden kann. Beispielsweise kann der Zugriff auf die persönlichen Kalender der Benutzer so konfiguriert werden, dass nur das Programm Kalender von macOS die Erlaubnis hat, die Kalendereinträge zu verarbeiten, nicht jedoch andere Apps, selbst wenn diese Apps von dem Benutzer gestartet worden sind, dem der Kalender gehört.

Die Entscheidungen, welche Programme Zugriff auf welche Gebiete haben, werden von macOS in einer Datenschutzdatenbank gespeichert. Alle Einträge können in der Tabelle unter Systemeinstellungen > Datenschutz & Sicherheit eingesehen werden. TinkerTool System bietet eine Bedienerschnittstelle, um Apples offizielles Verfahren zu verwenden, diese Erlaubniseinträge zurückzusetzen. Die Entscheidungen, die in der Vergangenheit bezüglich des Zugriffs auf persönliche Datenbereiche gemacht wurden, werden rückgängig gemacht und die Werkseinstellung wiederhergestellt. Dies bewirkt, dass die betroffenen Apps ihr Zugriffsrecht verlieren und den Benutzer noch einmal nach einer Entscheidung fragen, wenn das nächste Mal ein Zugriffsversuch auf persönliche Daten stattfindet.

- Öffnen Sie den Unterpunkt Datenschutz auf der Einstellungskarte Programme.

- Kreuzen Sie alle Zugriffsbereiche an, für die Datenschutzeinstellungen zurückgesetzt werden sollen.

- Betätigen Sie den Knopf Zurücksetzen.

Beachten Sie, dass die Einstellungen systemweit gültig sind und für alle Benutzer wirksam werden.

Die Anzahl der angezeigten Punkte kann sich je nach Betriebssystemversion stark unterscheiden.

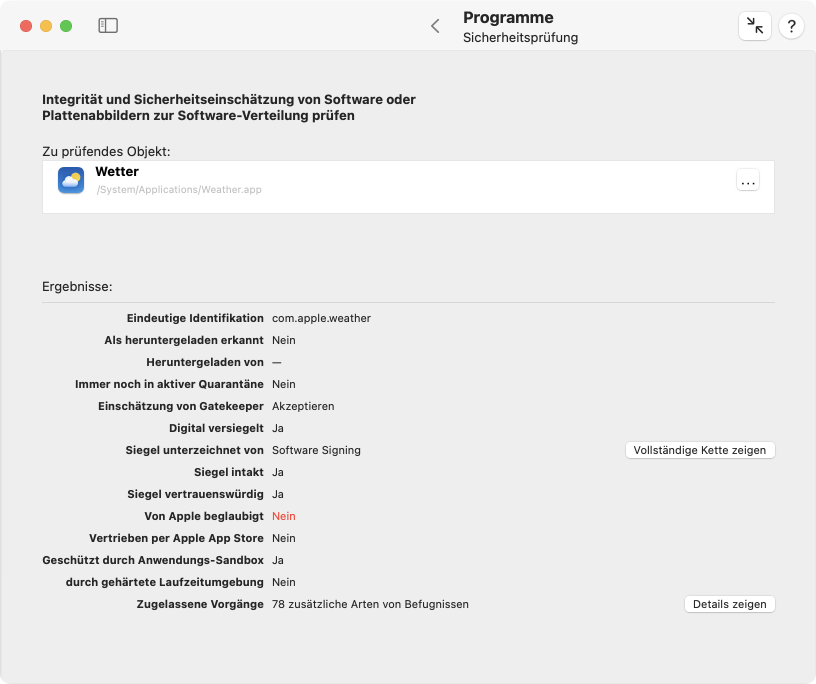

Sicherheitsprüfung

Um gegen bösartige Software gewappnet zu sein, verwendet macOS verschiedene Sicherheitstechniken, die sich gegenseitig ergänzen:

- die Quarantäne-Funktion, die Downloads aus dem Internet erkennt und ebenso alle Dateien nachverfolgt, die Teil dieses Downloads sind oder indirekt von einem heruntergeladenen Programm angelegt wurden,

- die Codesigning-Technik, die es erlaubt, festzustellen, ob eine Software-Komponente aus einer bekannten, vertrauensvollen Quelle stammt und die auch eventuell durchgeführte nachträgliche Änderungen an Dateien oder Speicherseiten über ein digitales Siegel erkennt,

- die Beglaubigung durch Apple, manchmal auch Notarisierung genannt, die bestätigt, dass dieses Programm vor seiner Veröffentlichung Apple zur Prüfung vorgelegt wurde, um es auf enthaltene bekannte Viren oder ähnliche Malware zu prüfen,

- die Anwendungs-Sandbox, die sicherstellt, dass ein geschütztes Programm keinen Zugriff auf bestimmte Systemfunktionen erlangen kann, falls nicht sowohl Apple als auch der ursprüngliche Software-Entwickler einen solchen Zugriff ausdrücklich erlaubt haben. Jeder zugelassene Typ von Zugriff wird Befugnis genannt. Programme, die auf solche Art geschützt sind, werden mit einer eingebauten Liste von Befugnissen ausgeliefert, die digital im Programmpaket versiegelt ist. macOS startet ein solches Programm nur, nachdem es dieses vorher in eine Sandbox gesteckt hat, die die Einhaltung von Apples Einschränkungen unter Berücksichtigung der angegebenen Befugnisse erzwingt. Die Befugnisse stellen quasi Ausnahmeregeln dar, die dem Programm, das in der Sandbox läuft, zusätzliche Rechte erteilt, die es standardmäßig nicht hat.

- die gehärtete Laufzeitumgebung, die gewissermaßen eine zusätzliche „Light-Version“ der Sandbox darstellt, die Anwendungen nutzen können, um sich selbst von der Benutzung einer oder mehrerer der folgenden Funktionen des Betriebssystems auszuschließen:

- Nutzung des Just-In-Time-Übersetzers für JavaScript-Code

- Erzeugen von Code im Speicher zur Laufzeit

- das Verhalten des dynamischen Code-Binders über Umgebungsvariablen ändern

- das Binden mit Code-Bibliotheken von Drittanbietern

- das Ändern von Code im Speicher zur Laufzeit

- das Anbinden an andere Programme in der Rolle eines Fehlersuchewerkzeugs (Debugger)

- Zugriff auf Mikrofone oder ähnliche Audio-Eingabe

- Zugriff auf die eingebaute Kamera

- Zugriff auf die Ortungsdienste

- Zugriff auf die Kontakte-Datenbank des Benutzers

- Zugriff auf die Kalendardaten des Benutzers

- Zugriff auf die Fotos-Mediathek des Benutzers

- das Senden von Apple-Events an andere Programme

- die Gatekeeper-Komponente, technisch auch unter der Bezeichnung Richtliniensubsystem von macOS zur Einschätzung der Sicherheit bekannt, die alle Funktionen und Prüfschritte der vorgenannten Features einsetzt, um letztendlich zu bestimmen, ob ein Programm als „sicher genug, um es auszuführen“ beurteilt wird, oder nicht.

TinkerTool System kann eine gegebene Software-Komponente — entweder eine komplette Anwendung, ein Code-Paket wie z.B. ein Plugin, eine ausführbare Datei oder ein signiertes Plattenabbild zur Softwareverteilung — gegen alle erwähnten Sicherheitsüberprüfungen auswerten, wobei alle Details angezeigt werden. Dies erlaubt es Ihnen, die Integrität, die Quelle und die allgemeine Sicherheitsbewertung dieser Software zu prüfen.

Das Prüfen eines Programms ist sehr einfach. Führen Sie die folgenden Schritte durch:

- Öffnen Sie den Unterpunkt Sicherheitsprüfung auf der Einstellungskarte Programme.

- Ziehen Sie das Symbol des Programms vom Finder in das Feld Zu prüfendes Objekt. Dies kann entweder ein Paket (Bundle) einer Standardanwendung für macOS sein, eine einzelne ausführbare Datei oder ein signiertes Plattenabbild (DMG) zur Softwareverteilung. Sie können auch den Knopf […] drücken, um zum Objekt zu navigieren oder auf die weiße Fläche klicken und den UNIX-Pfad des Objektes eingeben.

TinkerTool System und die Sicherheitsfunktionen von macOS werden die ausgewählte Software nun analysieren. Dies kann einige Sekunden Zeit benötigen, abhängig von der Größe des Pakets und der Zahl der eingebetteten Unterkomponenten. Die Ergebnisse werden in der unteren Hälfte des Fensters angezeigt:

- Eindeutige Identifikation: der interne, eindeutige Name, der von macOS verwendet wird, um dieses Programm zu identifizieren (Einzelne ausführbare Programmdateien tragen üblicherweise keine solche Identifikation.)

- Als heruntergeladen erkannt: Ein Ja-Wert zeigt an, dass Quarantäne-Markierungen für dieses Programm gesetzt sind, somit also erkannt wurde, dass das ausgewählte Programm aus einer heruntergeladenen Datei (Download) stammt.

- Heruntergeladen von: Falls bestätigt wurde, dass es sich um ein heruntergeladenes Programm handelt, gibt dieser Eintrag die Quelle des Downloads an. Sie ist üblicherweise als Internet-Adresse (URL) des Servers ausgewiesen, der das Produkt ausgeliefert hat.

- Immer noch in aktiver Quarantäne: Hier gibt ein Ja-Wert an, dass die Quarantäne immer noch besteht, ein Benutzer, der das Programm öffnet, also erst bestätigen muss, dass er sich bewusst ist, dass die Dateien aus dem potenziell unsicheren Internet stammen.

- Einschätzung von Gatekeeper: Diese Zeile zeigt das Ergebnis der offiziellen Auswertung durch die Gatekeeper-Komponente in macOS an, nachdem alle erwähnten Sicherheitsaspekte gemäß Ihrer Richtlinie, die zurzeit unter Systemeinstellungen > Datenschutz & Sicherheit > Sicherheit > Apps erlauben, die geladen wurden von … eingestellt ist, überprüft wurden. Das mögliche Ergebnis ist entweder Akzeptieren oder Ablehnen.

- Digital versiegelt: Der Wert Ja zeigt an, dass die Software unterschrieben wurde und durch ein digitales Siegel geschützt wird.

- Siegel unterzeichnet von: Diese Zeile gibt den Namen derjenigen Institution an, die das Programm digital unterschrieben hat. Nach Drücken des Knopfes Vollständige Kette zeigen listet TinkerTool System die komplette Vertrauenskette auf, welche die Gültigkeit der digitalen Unterschrift bescheinigt. Die Einträge werden von unten nach oben in Rangfolge der Autorität aufgeführt. Der oberste Eintrag wiederholt den Namen der Institution, die die Software unterzeichnet hat. Die darauffolgenden Einträge bestätigen (gemäß der Zertifizierungsrichtlinien der jeweiligen Parteien), dass die Unterschrift der jeweils vorangehenden Zeile echt ist. Der Eintrag am Ende ist üblicherweise eine Zertifizierungsbehörde (CA, Certificate Authority) also die oberste Autorität dieser Vertrauenskette.

- Siegel intakt: Ein Wert Ja bestätigt, dass die ausgewählte Anwendung nicht verändert worden ist (in einer Weise, die vom Unterzeichner der Versiegelung nicht ausdrücklich zugelassen wäre), nachdem diese unterschrieben wurde.

- Siegel vertrauensvoll: Diese Angabe spiegelt den wichtigsten Aspekt der digitalen Signatur wider, nämlich ob das Siegel von einer Partei stammt, der Apple vertraut. Da Jeder mit den notwendigen technischen Kenntnissen ein ausführbares Programm versiegeln und unterzeichnen kann, ist dies der Punkt, der die Signatur wirklich aussagekräftig macht in Bezug auf die Frage, ob es sicher ist, das Programm laufen zu lassen. Die Vertrauensanzeige berücksichtigt außerdem, ob einige zusätzliche Sicherheitsprüfungen erfolgreich durchlaufen wurden, z.B. dass sich in einem Programm, das mehrere Code-Teile enthält, keine widersprüchlichen Unterschriften befinden.

- Von Apple beglaubigt: Falls die Komponente beglaubigt wurde, bestätigt das, dass die Software bestimmte grundlegende Sicherheitsanforderungen einhält. Apple hat außerdem überprüft, dass die Software zum Zeitpunkt ihrer Veröffentlichung „virenfrei“ war.

- Vertrieben per Apple App Store: wenn dieser Eintrag auf Ja gesetzt ist, haben Sie ein Programm ausgewählt, das von Apple als App im App Store verkauft wurde. Solche „Apps“ sind eingeschränkt, in dem Sinne, dass sie gewisse Aktionen nicht durchführen und bestimmte Funktionen von macOS nicht nutzen dürfen. Die Einschränkungen werden über einen Satz von App-Regeln durch Apple festgelegt. Die Einhaltung dieser Regeln wird zusätzlich durch ein App Review Team bei Apple geprüft. In den meisten Fällen garantiert diese Prüfung auch ein bestimmtes Mindestniveau der Produktqualität.

- Geschützt durch Anwendungs-Sandbox: Ein Ja-Wert gibt an, dass das ausgewählte Programm durch die Anwendungs-Sandbox von macOS geschützt wird, sobald das Programm gestartet wird.

- … durch gehärtete Laufzeitumgebung: Ein Ja-Wert bestätigt, dass das ausgewählte Programm durch die gehärtete Laufzeitumgebung selbstbeschränkt wird.

- Zugelassene Vorgänge: Drei mögliche Ergebnisse können hier angezeigt werden: Der Eintrag Voller Sandbox-Schutz ohne Ausnahmen gibt an, dass das ausgewählte Programm keinerlei Zugriff auf „ungewöhnliche“ Rechte hat. Apples Sandbox für Anwendungen wird mit den höchstmöglichen Sicherheitseinstellungen angewandt. Der Status Nur durch Benutzerberechtigungen eingeschränkt stellt das Gegenteil dar, nämlich dass überhaupt keine Sandbox zum Einsatz kommt. Ein Eintrag nach dem Muster xx zusätzliche Arten von Befugnissen bestätigt, dass das Programm durch die Sandbox geschützt wird, aber Ausnahmen von den Standardregeln benötigt, die über eine Liste zusätzlicher Rechte festgelegt ist, die das Programm haben muss, um ordnungsgemäß laufen zu können. xx wird hierbei durch die tatsächliche Anzahl der Befugnistypen ersetzt. Um die vollständige Liste anzuzeigen, drücken Sie den Knopf Details zeigen. Die Tabelle im Detail-Dialogfenster beschreibt dann jede Befugnis, wobei — falls anwendbar — in der Spalte Objekt ein variabler Aspekt dieser Befugnis verzeichnet sein kann. Falls einem Programm zum Beispiel das Recht zugestanden werden soll, den Inhalt zweier Ordner A und B aus dem Privatordner des Benutzers auszulesen, ohne vorher den Benutzer darüber zu informieren, sind zwei Befugnisse des Typs Lesezugriff auf angegebene Datei im Privatordner ohne Bestätigung angegeben, wobei einer sich auf das Objekt ~/A und der andere sich auf das Objekt ~/B bezieht.

Viele Programme, die Teil von macOS sind, werden mit der Gatekeeper-Einschätzung Ablehnen angezeigt. Dies ist kein Fehler, sondern das korrekte Ergebnis. Die meisten Apples eingebauter Programme halten in der Tat Apples eigene Sicherheitsrichtlinien nicht ein. Dies spielt jedoch keine Rolle, da die betroffenen Programme nicht aus dem Internet heruntergeladen wurden und aus einer Quelle stammen, der Apple traut.

Alle ausführbaren Dateien, die nicht die Form eines macOS-Programmpakets aufweisen, werden grundsätzlich von Gatekeeper abgelehnt. Beispiele sind Befehlszeilenprogramme oder Plugins. Dies ist das korrekte und beabsichtigte Verhalten.

Code kann anonym versiegelt werden, d.h. ohne eine gültige Unterschrift anzugeben. Dies wird als Ad-Hoc-Signatur bezeichnet und durch eine dementsprechende Markierung in der Zeile Siegel unterzeichnet von angegeben.

Ein Plattenabbild zur Softwareverteilung kann mehrere Programme enthalten. Wenn Sie eine solche Abbilddatei (DMG) testen, zeigt TinkerTool System nur die Sicherheitsbewertung für den Container selbst an. Daten, die ausschließlich Programme betreffen (wie Sandbox-Schutz), fehlen in der Übersicht. Eine versiegelte Abbilddatei sollte garantieren, dass deren prüfsummengeschützter Inhalt ebenso authentisch ist. Wenn Sie jedoch die tatsächlichen Prüfergebnisse für die einzelnen Programme sehen möchten, müssen Sie das Abbild öffnen und TinkerTool System auf eine der Dateien darin verweisen.

Nur moderne Plattenabbilder können signiert sein. Diese Sicherheitsfunktion wird hauptsächlich für Softwareprodukte eingesetzt, die sich an macOS 10.12 Sierra oder höher richten.

Apple hat eine Vielzahl von Befugnissen definiert, die undokumentiert bleiben, also der allgemeinen Öffentlichkeit nicht bekannt sind. Nur Apple und in einigen Fällen ein paar ausgewählte Entwickler, die Probleme mit der Sandbox über den Standardsatz von Befugnissen in ihren Programmen sonst nicht lösen konnten, haben die Erlaubnis, diese undokumentierten „Löcher“ in der Sandbox zu nutzen. TinkerTool System listet solche Befugnisse unter dem Stichwort Inoffizielle Befugnis auf und gibt den internen Namen an, den Apple für das diesbezügliche Recht verwendet.

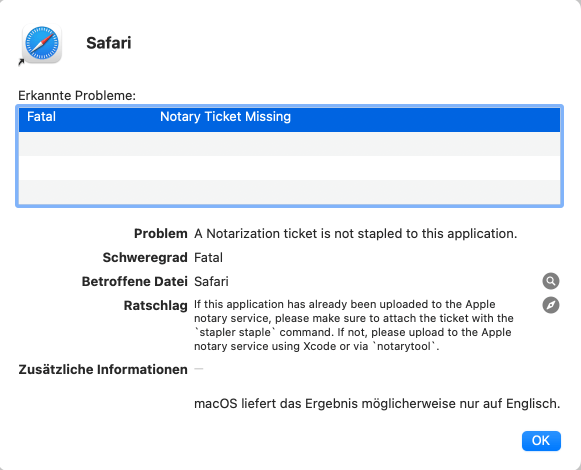

Zusätzliche Prüfungen für Software-Entwickler

macOS und TinkerTool System bieten zwei zusätzliche Prüfungen an, die für Entwickler unabhängiger Software interessant sind. Für Programme, die nicht für den Apple App Store, sondern für den unabhängigen Vertrieb entwickelt wurden, gelten andere Sicherheits- und „Verpackungs“-Regeln. Entwickler können testen, ob die derzeitigen Sicherheitseinstellungen, Signaturen und Paketierung eines Programms so gestaltet sind, dass dieses Programm

- bei Apples Beglaubigungsdienst eingereicht werden kann, oder

- dass es auf jedem beliebigen Computer eines Endkunden gestartet werden kann, d.h. nicht nur auf Entwicklungs-Macs des Anbieters.

Schlägt der Test fehl, wird Apple die Annahme des Programms verweigern, bzw. Gatekeeper wird den Start des Programms verhindern.

Die Ergebnisse der Tests werden teilweise in englischer Sprache angezeigt, was den Gepflogenheiten der Software-Entwicklung entspricht.

Wenn Ihr System und das gerade gewählte Programm die Voraussetzungen erfüllen, können Sie die Tests wie folgt durchführen:

- Betätigen Sie den Knopf Entwicklerprüfung … rechts oben in der Ergebnisanzeige des Sicherheitstests.

- Wählen Sie im Dialogfenster, welchen der beiden Tests Sie durchführen möchten.

- Klicken Sie auf Starten oder drücken Sie den Zeilenschalter.

Nach etwas Wartezeit werden die Ergebnisse in einem weiteren Dialogfenster angezeigt. Alle erkannten Fehler, Probleme und Hinweise werden in einer Tabelle aufgelistet. Details werden nach Anklicken einer Tabellenzeile im unteren Bereich des Fensters eingeblendet. Ist eine bestimmte Datei im Programmpaket betroffen, können Sie diese durch Anklicken des Lupensymbols im Finder aufdecken lassen. Stellt Apple Handbücher oder ähnliche Dokumentation mit näheren Informationen über dieses Problem bereit, können Sie diese durch Anklicken des Kompasssymbols über Ihren Standard-Webbrowser im Internet abrufen.